2024/3/29

国・企業・社員は、激増する脅威にどう向きあう? サイバーセキュリティ「最前線」

SoftBank | NewsPicks Brand Design

クラウド活用、働き方改革、そして生成系AIの登場により、今や企業のネットワークは“千錯万綜”の様相だ。

それにともなって、詐欺メールやランサムウェアといった脅迫、またサービス化されたサイバー攻撃が激増するなか、企業におけるセキュリティの重要性は、業種・業態・規模を問わず、日に日に増している。

必然的に、セキュリティ担当者だけでなく、経営層から従業員レイヤーまで、全てのステークホルダーが注意を向ける必要が出てきている。

2024年3月、ソフトバンクは下記のテーマを日ごとに設け、3日間にわたるオンラインフォーラム「ソフトバンク セキュリティフォーラム2024春」を開催した。

1日目:企業経営を脅かすリスクに備えよ 最新のサイバー脅威の現状

2日目:「ゼロトラスト」を進めよう 有事に備えシステムを“整える”

3日目:利便性と両立するDX時代のセキュリティとは

2日目:「ゼロトラスト」を進めよう 有事に備えシステムを“整える”

3日目:利便性と両立するDX時代のセキュリティとは

本稿では、それぞれ違った視点でサイバーセキュリティに向き合う識者4人の講演から、企業をセキュアな事業体へと変革するためのフレームワークをマクロ、ミクロの双方の視点で紹介する。

INDEX

- サイバーリスクに日本は強いのか? 弱いのか?

- 累積12万件のIoT機器にパスワードなどの不備

- 今さら聞けない。企業は「ゼロトラスト」をどうするか?

- ゼロトラストの要となる「多要素認証」

- セキュアな組織をつくるための「マインドセット」とは

- “最新版”こそが、安全性と生産性を両立

- ソフトバンクは企業のセキュリティをどう構築できるか

- IDaaSのトップ企業と提携

サイバーリスクに日本は強いのか? 弱いのか?

「現代のサイバー空間は、セキュリティリスクを自覚のないまま抱える状態になっているといえます」

そう語るのが、基調講演の一人目として登壇した、総務省のサイバーセキュリティ統括官で、数々のサイバーセキュリティ施策を担ってきた山内智生氏だ。

1989年 旧郵政省入省。2022年6月より現職。情報通信分野のサイバーセキュリティ政策並びに総務省およびその独立行政法人等のサイバーセキュリティの確保を担当。2021年まで在籍した内閣サイバーセキュリティセンターでは、サイバーセキュリティ戦略本部事務局を担当。2021年9月に閣議決定されたサイバーセキュリティ戦略のとりまとめ、2020年東京オリンピック・パラリンピック競技大会における対応およびその準備のためのサイバーセキュリティ対策の促進、サイバーセキュリティ基本法の改正、重要インフラ行動計画のとりまとめなどを担当。総務省では、第4世代移動通信システム、多言語翻訳、衛星通信など情報通信関係の研究開発、携帯電話や無線LANの技術基準の策定などの電波監理を主に担当。

「インターネットやスマートフォンが現役世代のみならずシニア層にまで普及し、最近ではテレワークも定着。サイバー環境の変化により、自覚のないままリスクに晒されているケースも増えています。

あわせてリスクの種類も変化し、近年はSNS経由の被害、ランサムウェアによる攻撃、あるいはテレワーク時のVPN(※1)の脆弱性を狙われるケースが増えています」

※1 VPN:Virtual Private Network。専用のルーターやスイッチを使い、離れた場所にある拠点間を、仮想的な社内ネットワークでつなぐ仕組み。

総務省の研究開発法人・情報通信研究機構では、30万ほどのIPアドレスを観測し続けてきたが、実際にサイバー攻撃の件数は増加傾向にある。あわせて、攻撃の種類や目的も変わってきている。

「2000年頃は愉快犯が多かったのですが、次第に金銭などを目的とした計画的・組織的な攻撃が増加。

さらに、国全体の安全保障に関わる攻撃にまでエスカレートしてきています。実際に世界では、被害額が数十億円規模のものや、社会インフラ的な機関が停止するケースが見られています」

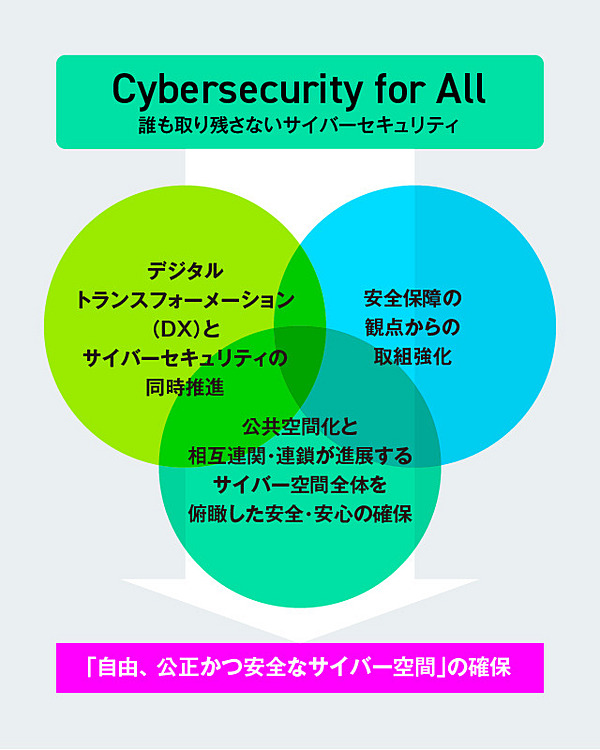

こうした現況に対し、内閣ではサイバーセキュリティ戦略本部を設置し、さまざまな対策を講じている。その中で目指すのが「Cybersecurity for All(誰も取り残さないサイバーセキュリティ)」だ。

「もはやサイバー空間は誰もが使うものだけに、セキュリティはあらゆる人に関わる重要事項です。

特に、情報通信・輸送機関・電気・ガス・水道といった重要インフラのネットワークに障害が起きると、社会や経済に甚大な影響が及ぶので、セキュリティレベルを上げる取り組みを進めています」

累積12万件のIoT機器にパスワードなどの不備

あわせて政府では、安全保障上の懸念を生じさせる重大なサイバー攻撃に対処する「能動的サイバー防御」の体制も整備。

たとえば、民間事業者がサイバー攻撃を受けた際の政府への情報共有の必要性や、通信事業者の通信情報を必要に応じて政府が活用できることなどをうたっている。

「クラウドサービスについては、統一的なセキュリティ基準を明確にし、実効性・効率性のあるクラウドのセキュリティ評価制度としたISMAPの運用も始めています。

実際に各政府機関のクラウドシステムは、『ISMAPクラウドサービスリスト』に掲載された62サービス(※2023年12月現在)から調達しています」

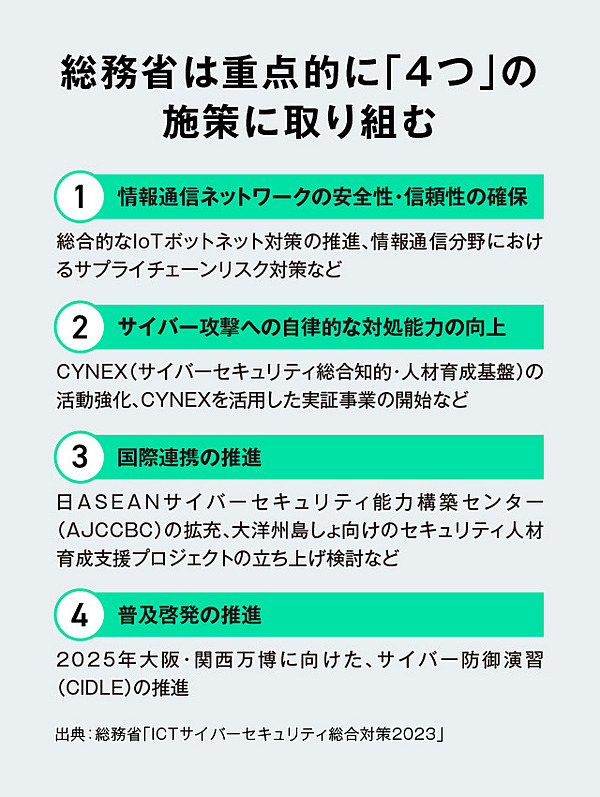

では、こうした中で総務省は、どんな役割を果たしているのか。

「以下、4つの取り組みが柱となっています。まずは、公共空間化するサイバー環境の土台を支える情報通信ネットワークの安全性を確保すること。

2つめは、各主体が受け身ではなく、サイバー攻撃へ自律的に対処できるよう図ることです。

残り2つは少し目線が変わり、国境のないサイバー攻撃に対して国際連携を図ること、そして先進的な取り組みの横展開などを通した地域セキュリティの強化・支援です」

その一環として同省は、情報通信研究機構法(NICT法)を改正し、パスワード設定などに不備のあるIoT機器の調査などを業務に追加。

2023年12月までに注意喚起対象として電気通信事業者へ通知したものは、2019年度からの累積で12万8258件にのぼる。

また経済産業省と連携し、地域の事業者のセキュリティ強化を目指した地域レベルのセキュリティコミュニティを形成し、情報共有を図る取り組みも進めている。

「仕組みは重要ですが、最終的に判断するのは“人”です。まずは組織内部で人材の育成・確保を目指し、それが難しければ地域や業界が共同で頼れる相談先を確保をしていくことが大切になります」

今さら聞けない。企業は「ゼロトラスト」をどうするか?

2日目の基調講演では、サイバーセキュリティなどを専門とする上原哲太郎 立命館大学教授が、近年話題の「ゼロトラスト(※2)」をベースとした企業のセキュリティ対策のあり方を解説した。

※2 ゼロトラスト:“何も信頼しないこと”を前提にセキュリティ対策を行う考え方

まず、上原氏は開口一番「ゼロトラストがバズワードになってしまっている」と懸念を示した。

京都大学博士(工学)。1995年京都大学大学院工学研究科博士後期課程研究指導認定退学。京都大学助手、和歌山大学講師、京都大学助教授、総務省技官を経て2013年より現職。NPOデジタル・フォレンジック研究会会長。和歌山県・滋賀県の警察本部サイバー犯罪対策アドバイザー。京都府警察サイバーセキュリティ戦略アドバイザー。芦屋市CIO補佐官。

「『うちもゼロトラストでいくぞ』といった号令のもと、何かソリューションやサービスを導入すれば、ゼロトラストが達成されると思われている。

しかし、ゼロトラストは目的ではなく手段です」

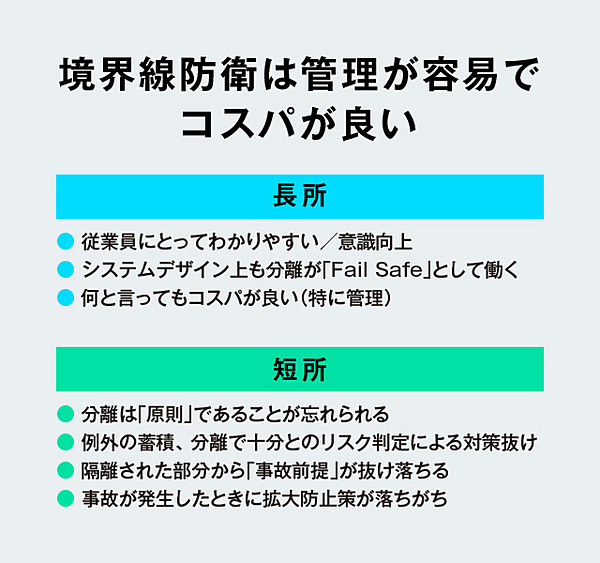

ゼロトラストを理解する上でまず知っておきたいのが、これまで企業のセキュリティ対策で主役を担ってきた「境界線防衛」だ。

「境界線防衛とは、社内ネットワークを基本的に安全な場所とし、外部のネットワークであるインターネットとの間にファイヤーウォールで境界線を設けるセキュリティアプローチです。

仮に、イントラネットに脆弱性があっても、インターネット側から遮断されているため、安全性を保つことができるので重宝されてきました」

とはいえ、それだけで守りきるのは難しく、異常をいち早く発見するための「監視」と組み合わせる方法が採られてきた。

自治体では、イントラネットとインターネットを完全に遮断するモデルも広がっている。

一方で近年は、テレワークやBYOD(※3)の普及、クラウド化、他社システムとの連携、VPNに代表される遠隔保守、情報システムのマルチベンダー化などが進み、そもそも境界が崩れつつある。

※3 BYOD:Bring Your Own Device。個人が所有するデバイスを持ち込むこと。

「境界線防衛は、ソフトウェアの脆弱性(バグ)や設定ミスを利用した攻撃には効きましたが、Webやメールを悪用したアカウント情報の窃取や詐欺メールなどは防げなかった。ここに境界線防衛の限界があります」

そのような中で浮上してきたものが、ゼロトラストだ。

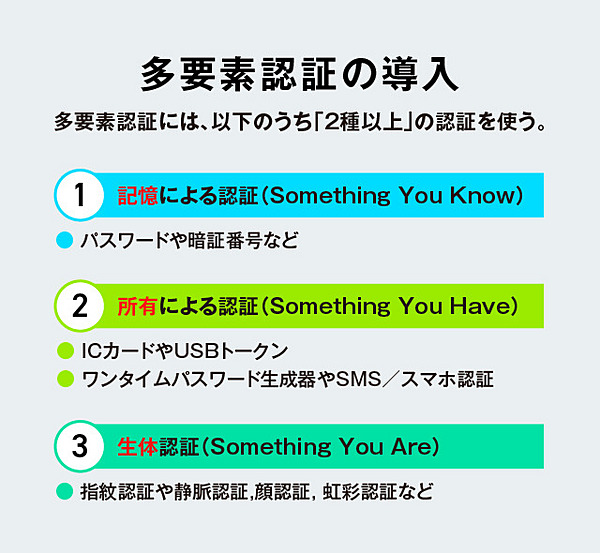

ゼロトラストの要となる「多要素認証」

「境界線が崩れた今、すべてのネットワークを疑ってかかる必要が出てきました。

つまり、もう安全なネットワークがどこかにあるという幻想は捨てましょうと。代わりに『人』と『端末』に投資して安全性を担保する。それが、ゼロトラストの基本的な考え方です。

結果的に、すべての端末で『もしかしたらマルウェアに感染しているかも?』という前提に立つ。だからこそ、何かサービスを入れれば終わりとはいかないのです」

ゼロトラストのバイブルとなるのが、NIST(米国国立標準技術研究所)のゼロトラストで求められる考え方と方法論をまとめた「NIST SP800-207」だ。

中でも、まず着手すべきポイントに上原氏が挙げるのが「ユーザー認証の強化」である。

「それには、多要素認証がとても有効です。パスワード単体ではフィッシングなどで盗まれている可能性があり、非常に危険。

そこで、スマホのワンタイムパスワードといった所有認証や、指紋などの生体認証と組み合わせるのです。

あわせて、ノートPCなど外部に持ち出すものも含めた端末管理の徹底や、SaaSなど社内で利用するサービスの全把握、それらを監視する体制の構築も、ゼロトラストでは重要になってきます」

セキュアな組織をつくるための「マインドセット」とは

「セキュリティと生産性向上は、決して両立できないわけではない」

そう語るのが、最終日の基調講演に登壇した株式会社圓窓 代表取締役の澤円氏だ。

テクノロジーやサイバー犯罪対応に精通する澤氏は、各個人が意識すべき点も踏まえたセキュリティ対策のあり方を解説した。

元日本マイクロソフト業務執行役員。1997年日本マイクロソフトへ。2006年マネジメントに職掌転換。幅広いテクノロジー領域の啓蒙とサイバー犯罪対応チームの日本サテライト責任者を兼任。2020年 退社。2021年 日立製作所Lumada Innovation Evangelist就任。他多数顧問やアドバイザーを兼任。

まず澤氏から語られたのが、サイバー犯罪業界の現況だ。

・サイバー犯罪者は、リモートワークでグローバルなバーチャルチーム

・コロナ禍であっても移動制限の影響を受けず、犯罪はいっそう増加

・コロナ禍であっても移動制限の影響を受けず、犯罪はいっそう増加

「こうした状況を考えると、サイバー犯罪が減る要素がないため、我々は備えるしかないと言えます。

セキュリティ対策はサイバー犯罪者との戦いであり、相手を知ることが極めて重要だからです」

続いて、セキュリティ対策で「何を守るべきか」の話となった。

「レストランを新たに見つけた時、いきなり入るのではなくまずネットで検索するように、今や多くの人が情報=データをよりどころにしています。

一人あたりのデータ量は、2012年からの10年間で、14.9倍になったとの調査もあります」

これはつまり裏を返せば、もはやデータが信用できなければ、ビジネスが成立しないともいえる。つまり、何より守るべきは「データが信用できる状態」なのだ。

gettyimages / Rawpixel

一方で、以前は社内にあるデータは信用できる、という前提でビジネスが行われていたが、現代ではリモートワークやツールの多様化などで、社内と社外の境界が曖昧になっている。

そのため、データの信頼性をどのように担保するかが重要だ。

そして企業のシステム管理部門が把握していない端末やクラウドサービスを、個人が独自に仕事に使う「シャドーIT」も、問題化している。

“最新版”こそが、安全性と生産性を両立

加えて、生成AIもリスクの一つだ。以前は日本語がある種の壁となり、グローバルなサイバー攻撃を避けられていた部分もあったが、生成系AIが壁を越えてしまった。

「もはや日本の誰もが、サイバー攻撃のターゲットになり得る。そんな時代のセキュリティの基本概念となるのが、インターネットそのものが安全ではないことを前提とするゼロトラストです。

ただ、いくら信用しないとはいえ、会社が社員を信用しなければ分断が生まれ、それがセキュリティリスクに直結してしまうので注意が必要です。

逆に、セキュリティの運用を人に依存しすぎてしまう点も危険です。自動的な防御システムの仕組み化が大切になります」

そんなゼロトラストの概念を具現化する上で、非常に効果的な施策の一つとして、澤氏も多要素認証を挙げている。

そしてもう一つ、すぐに取り組めて効果が大きいのが、シンプルだがOSやツールのバージョンを常に最新にすることだ。

gettyimages / champpixs

「常にアップデートしておけば、攻撃側が研究する時間を減らせます。最新のIT環境で、安全性と生産性の両立は可能です。

これだけ変化・進化の激しい時代に、完璧なセキュリティ構築は難しいかもしれません。だからこそ、現時点での最強を目指す。

そして万が一セキュリティの問題が起きたら、嘆くのではなく、素早く立て直す。ぜひ、そのための準備をしておきましょう」

ソフトバンクは企業のセキュリティをどう構築できるか

ラストに紹介するのが、ソフトバンクで法人向けのセキュリティ事業全般に携わる、中野博徳氏の講演だ。

中野氏には、拡大・複雑化し続けるセキュリティリスクの動向と、それに対するソフトバンクのソリューションを解説してもらった。

通信事業者において21年間セキュリティ事業に従事。SSLVPN、NGFW、プロキシ等のNWセキュリティ、PKI、OTP等の認証セキュリティ、EDRやUEM等のEPセキュリティ、セキュリティ監視のMSSなど、ソフトバンク法人セキュリティ事業全般に携わる。

DXを通しての顧客企業および社会の課題解決をミッションとするソフトバンクでは、デジタル化に欠かせない4つの事業を展開している。

通信サービス、SaaS、クラウドなどを介した「コミュニケーション」と、5G、AI、RPAなどを活用した「オートメーション」、顧客の持つデータの収集・分析を通した「マーケティング」、そして「セキュリティ」だ。

「特にセキュリティに関しては、多岐にわたる領域をカバーし、トータルでソリューションを展開できる点が強みとなっています」

昨今では、働き方の多様化やクラウド活用、生成AI活用などが進む中、セキュリティリスクが多様化・複雑化している。もちろんソフトバンクもその動きに対して、目を光らせる。

「外的な要因によるセキュリティリスクはランサムウェア攻撃、サプライチェーン攻撃、ゼロデイ攻撃(※4)、フィッシングなど。また内的な要因であれば、内部不正、シャドーIT、設定ミスなどが多い。

※4 ゼロデイ攻撃:発見した脆弱性を運用側が解消する前に行われるサイバー攻撃。

中でもランサムウェア攻撃の件数は、高止まりの状態にあります。要因の一つに挙げられるのが、ランサムウェア攻撃を容易に行うために必要なクラウドサービス『RaaS』の成熟。

分業化が進み、実行犯は高度な知識がなくとも攻撃が行え、“おいしいビジネス”になってしまっている。

警察庁によると調査・復旧に1000万円以上を費やしたケースが3割にのぼり、中小企業も被害件数の半数以上を占めます」

さらに最近のランサムウェア攻撃の傾向として、暗号化を行わずにデータ搾取と公開のみを行う「ノーウェアランサム」と、漏洩した認証情報などを駆使してランサムウェア攻撃を進める「アイデンティティに対する攻撃」を挙げた。

「関西のとある地方自治体ではノーウェアランサムの攻撃によって、個人データのみならず、ヘルスケアに関する情報まで盗まれた事件もありました。

これまでのランサムウェア対策では、こういったものには対応できません。だからこそ、エンドポイントセキュリティのソリューションをいち早くアップデートする必要があります」

IDaaSのトップ企業と提携

こうして多様化・複雑化するセキュリティリスクに対してソフトバンクでは、最新の知見を生かした数々のソリューションを提供している。

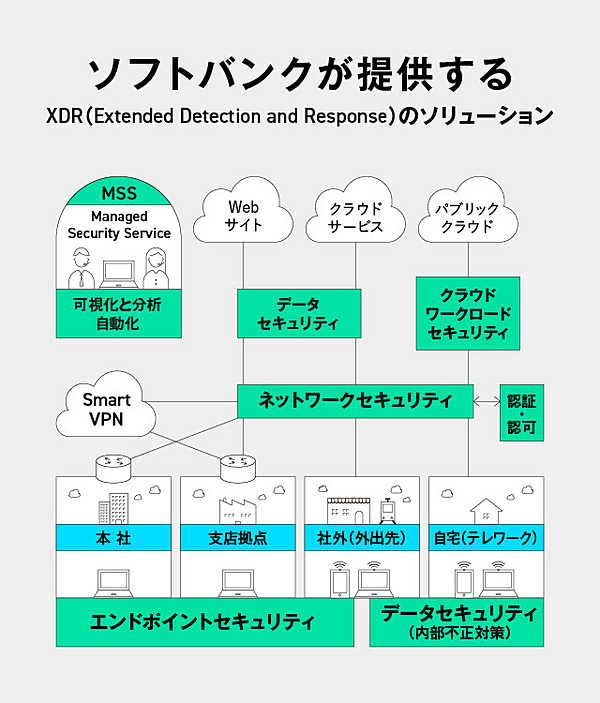

その一例が、XDR(Extended Detection and Response)のソリューションによって、企業や組織のセキュリティシステムの運用管理を請け負うサービスだ。

「最近は、PCやスマートフォン、サーバーといったエンドポイントだけの監視では、なかなかリスクを抑えきれない状況。

そこで、さまざまなログを統合的に見て可視化し、対処していくXDRが採用されるようになっています。

当社では、パートナー企業のサイバーセキュリティのサービスなどを通し、XDRをサービスとしてご提供することが可能です」

ほかにも、IDaaS(Identity as a Service)のリーディングカンパニーであるOkta社と提携し、ソフトバンクのデバイス管理ソリューションにシングルサインオン機能を実装。

これによりデバイス管理とID管理が統合され、シャドーITの防止も図れるようになった。

また内部不正に対しては、リスクユーザーの可視化や、不正の抑止、そしてインシデントが起こった際に迅速な調査・対処・報告を行う内部不正対策ソリューションも提供している。

現代においてセキュリティ対策は、ユーザーやサプライチェーンとも連環した重要イシューだ。

経営責任にも直結するセキュリティの課題に対して、専門サービス事業者によるソリューションを活用していき、自社の防衛機能を常にアップデートしていく必要があるだろう。

執筆:田嶋章博

デザイン:堀田一樹[zukku]

編集:海達亮弥

デザイン:堀田一樹[zukku]

編集:海達亮弥

SoftBank | NewsPicks Brand Design