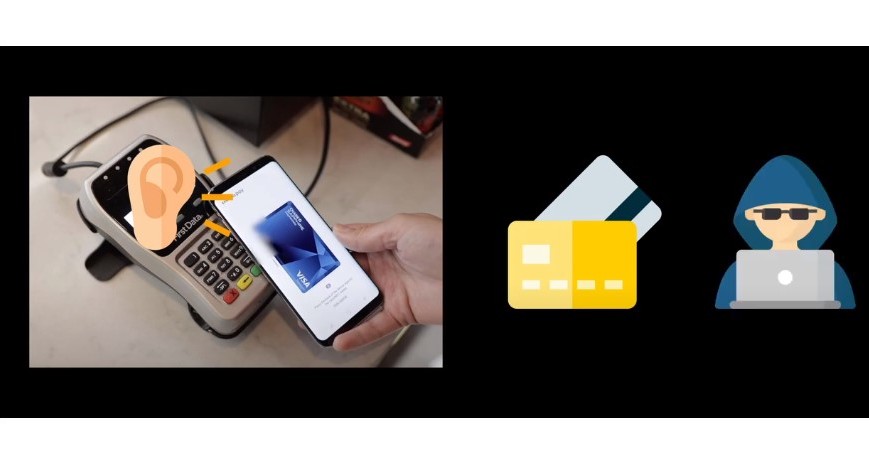

タッチ決済時の「〇〇Pay」の音をこっそり盗聴し、決済アプリを乗っ取る攻撃 韓国の研究チームが指摘

コメント

選択しているユーザー

注目のコメント

危険性はかなり限定的だと思います。

この記事で攻撃の対象となったのはMSTという決済技術で、タッチ決済に対応しない既存の磁気ストライプ式のカードリーダーでタッチ決済を実現する過渡的な技術で、ほぼSamsungPayの専売特許です。

FelicaやType A/BといったNFCを用いた決済技術とは異なります。ここ大切。SUICAやQUICPayやVISAタッチ等とは原理からして異なる別物の決済技術です。

MSTではカードの磁気ストライプのスワイプをエミュレーションするためにスマホ自体が磁気を発生するのですが、その際に副作用としてスマホがMSTによる通信内容と対応した音を発生してしまうらしく、この音を被害者のスマホに仕込んだ盗聴アプリで傍受して分析する事でスマホと決済端末の間の通信を盗聴するものです。

MSTが韓国や米国以外でどの程度使われたかも不明瞭なのですが、日本にはほぼ関係ない攻撃手法ではないかと思います。

(追記)

記事中の「不正に取得したトークンで買い物し放題になる」は少し誤解を招きそうな表現ですね。

この攻撃で盗むのはMST通信中のトークンですが、これは支払いに一回だけ使えるワンタイム・トークンです。

何故これを盗む事が攻撃になるのかというと、実世界ではアプリを立ち上げてから端末にタッチして支払いが完了するまで数秒のタイムラグがあります。

この間にも問題の「音」は繰り返し発生しているため、この数秒の間にスマホ中の盗聴アプリでトークンを取得して被害者が支払いを完了する前に不正な支払いに使用できれば攻撃者の勝ちになります。