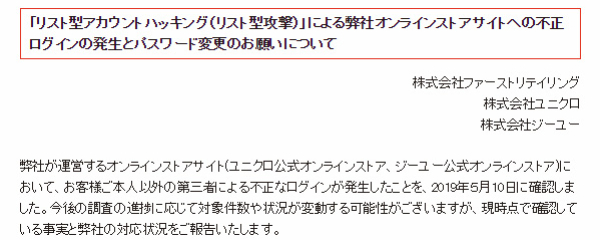

ユニクロ・GUの通販サイトにリスト型攻撃、不正ログイン46万件 氏名や住所、身体のサイズなど流出

コメント

注目のコメント

※追記

踏み台かまされたら検知できないだろうという意見が出てますが仮に1000台踏み台を用意したとしても46万回の試行だと、一台当たり4600回のアクセス試行があるわけです。

検知できてしかるべきでは?

その考え方だと「仕方ない」レベルにしようと思うと10万台ぐらい踏み台がいりますね

この対応は完全に言い逃れのできない”アウト”ですね

まず不正アクセスを検知できていない。

後に攻撃元IPを遮断していることから、複数もしくは単一の攻撃元から大量のアクセス試行があったことでしょう。

それを日頃は監視せず顧客からの問い合わせで発覚するなど言語道断です。

同社は早急な体制強化が喫緊の課題でしょう。

「顧客から「身に覚えのない登録情報変更の通知メールが届いた」という申し出を受けて調査を進めたところ、4月23日から5月10日にかけ、不正ログインが試行されたことを確認した。現在は、不正ログインが試行された通信元を特定してアクセスを遮断し、その他のアクセスの監視も強化したという。不正ログインされたIDは、13日にパスワードを無効化し、パスワードの再設定と登録内容確認を依頼するメールを個別に送信した。また、警視庁に通報したという。」本件でユニクロはほぼ悪くないと思います。あるとすれば二段階認証を推奨していなかったこと、たくさんの情報を持っていたことでしょうか。(※追記 二段階認証がそもそも設定できなそう。少なくともアプリからは。うーむ。)

リスト型攻撃ということは「他のサービスで漏洩したメアドとパスワードの組み合わせ」が攻撃に使われたということ。その攻撃先がたまたまユニクロだったわけで、他で漏洩している時点でユニクロは二段階認証をしないと防ぎようがありません。(または攻撃の兆候を察して、Googleみたいに「○○県からアクセスしましたか?」という確認などをいれることで被害をおさえられたかもしれませんが、事前にそこまでセキュリティに金をかけられるかというとすごく難しいと思う)

いつまでID/パスワード認証がメジャーなんですかね。10年後には違う認証が一般的になっているでしょうか。(ってか二段階認証、全然手間じゃないのに流行らないですね)こういうの無くすための試みがFIDOだと思いますが、スマホとPCで認証情報を共有出来ないのがシンドイですよね。共有できる組み合わせもありますが、IDとパスワードの可搬性はやはり便利。

かと言って全部OAuthも怖いし、ボタンを押す前に信用できるサイトかどうか?とか要求される権限は必要最小限か?などいちいち考えないといけない。

情報信託銀行みたいなとこでどこのサイトに何の情報を渡すか?を集中管理して、そこからOpenIDとOAuthしたいですよね。それなら端末ごとにFIDOを登録する手間と利便性がバランスする気がします。

話が逸れますが、ブラウザが生成してくれる強いパスワードを謎のバリデーションで受け付けないサイトは社会悪だと思います。そのせいで「いつものパスワード」を使っちゃう人も多い気がします。

それに、パスフレーズっていうか、スペースを許容しないサイトも意外に多い。

どうせハッシュ化して保存するのだから、文字種を限定する意味が分からない、ユニットテストを書くのをサボるためとしか思えないです。

Googleなどは当然イケるので、ある程度信頼性と相関すると思っています。