2023/1/10

リスク増大。なぜ企業は「身代金」を払ってしまうのか

NewsPicks Brand Design / Senior Editor

DXによってビジネスの可能性が広がった一方で、サイバー攻撃の被害が生じた場合に企業や経営者が負うダメージは深刻化している。

近年では個人情報の漏洩だけでなく、サイバー攻撃によって物理的な生産設備やサービスを停止させる事件も急増。ランサムウェアやフィッシングなどのインシデント件数に比例して、企業側のレピュテーションリスクや訴訟リスクは高まっている。

もしも、サイバー攻撃でシステムが止まった場合、企業はどんな損害を被るのか。インシデントが発生した際に、どんな対策を取れば被害を最小限にとどめられるのか。

30年にわたってITとビジネスの橋渡しをしてきたISENSE代表の岡田章二氏と、デロイト トーマツ グループでサイバーインシデント対策に携わる井上健一氏、清水亮氏が語る。

- 企業のシステムは狙われている

- リスクを見誤ると「過失」を問われる

- もしもシステムが止まったら?

- なぜ経営者は「身代金」を払うのか

企業のシステムは狙われている

──岡田さんはこれまで30年にわたり、様々な企業の情報システムを見てこられました。企業のサイバーリスク対策は、どのように変化してきているのでしょうか。

岡田章二 従来の企業の対策は、いわゆるファイヤーウォール、つまり城壁で自社のシステムを囲んで防御するアプローチでした。しかし、クラウドの進化により、城壁の外へデータを置く時代になっています。

加えて、リモートワークが普及したこともあり、従来のリスク対策だけでは対応できなくなっている。国を挙げてDXに取り組む今は、もっとも攻撃者から狙われやすい過渡期にあると思います。

そのような変化に伴い、企業側がケアしなければいけない範囲がものすごく広がっています。昔の情報システム部門やエンジニアは基幹系のシステムだけを見ていればよかったけれど、今はクラウドや社内外とのコミュニケーションツールなど、あらゆる方面に対応しなければならない。結果、システム部門の人たちは多忙を極めています。

──数年前と比べ、企業がサイバー攻撃を受けたという報道も増えたように感じます。専門家である井上さんの目から見て、近年の傾向は?

井上健一 これまではサイバーインシデントというと、どちらかというと情報漏洩のようなイメージが強かった。ところが、昨今では企業に対してダイレクトに実害が生じるケースが増加しました。

特に最近は、国内の大手企業や病院などを標的にした「ランサムウェア」が急増しています。企業のシステムに侵入してデータを暗号化し、復元させるために金銭を要求したうえで、さらに金銭を支払わないと盗み取った情報を公開すると脅迫する「二重恐喝型」と呼ばれる手口が増えています。

攻撃の影響で上場企業の決算発表が遅れたり、工場の操業が停止してサプライチェーン全体に影響が出たり、病院の電子カルテが操作されて診療ができなくなったりと、産業や社会に及ぼす影響も深刻化しています。

清水亮 サイバー攻撃の数も増えていますし、被害の規模も大きくなっていますね。ここ2年ほどを見ても「社内システムの7割が被害を受けた」というケースもありました。

不測の事態に備えてコンティンジェンシープラン(有事の際、迅速に業務を復旧させ被害を最小化させる対策)を用意している企業でも、業務システムの7割がやられてしまうところまでは、さすがに想定していません。

サイバーアタックが厄介なのは、調査により被害の実態を解明し、ビジネスを復旧させつつ、二次被害の拡大も防止しなければいけないこと。いざというとき、この3つを同時に走らせることのできる会社は、現時点ではそこまで多くありません。

──そもそも、日本企業のシステムはサイバー攻撃に対して脆弱なのでしょうか。

井上 この点については、意識が高い企業とそうでない企業とで差異が生じています。侵入経路としては、ネットワーク機器の脆弱性、コロナ禍で浸透したリモートアクセスツールのセキュリティ対策の不備、電子メールやWebサイトなどを用いたフィッシングが多い。

当然ながら、注意を払うほどサイバー攻撃被害に遭うリスクは低くなりますが、人為的なミスやハードウェア・ソフトウェアの提供元ですら把握していない脆弱性を利用した攻撃などもあるため、100%防ぐことは困難です。

EPPやEDR※で対策を講じている企業が多いのですが、これらを導入するだけで安全が確保できるわけではありません。

※EPP(Endpoint Protection Platform)/EDR(Endpoint Detection and Response):ともに、エンドポイントのセキュリティ支援ツール。EPPはアンチウィルスソフトなどでマルウェア感染を防止、EDRは感染後の検知や対応を支援する製品群。

セキュリティ製品が不審な挙動を検知しても、アラートへの対応が遅れて侵入される。攻撃者にシステム管理者権限を奪取され、セキュリティ製品の機能が無効化される。攻撃者が一般ユーザーも利用するようなリモートアクセスツールで不正アクセスするため、セキュリティの網をすり抜けてしまう。こういった実例が多数あります。

また、近年増えているランサムウェアによる被害については、残念ながら、対策が充分できていないケースが多い。

現状のインフラにおける対策は、今ほどサイバー攻撃が頻発していなかった時代につくられたもので、それを基にシステムが動いています。災害やシステム障害などを想定した設計にはなっていても、悪意のある攻撃に対しては不十分です。

例えばバックアップセンターを設けて重要な情報や基幹システムを分散させたとしても、ネットワークに侵入されるとバックアップも含めて暗号化されてしまう。今は、そうした点も考慮して対策を講じる必要があります。

清水 日本では災害対策として、バックアップセンターを遠隔地に設けるケースが多いのですが、それは物理的なリスク分散に過ぎません。論理的にシステムを書き換えるサイバーアタックに対しては、ほとんど無力です。

そのリスクを、企業の経営者や一人ひとりの社員が認識しているかどうかが問題です。

リスクを見誤ると「過失」を問われる

岡田 私が怖いと思うのは、日本の経営者がそうしたサイバーインシデントのリスクを深刻にとらえていないように感じられる点です。

近年、サイバー攻撃の被害報道が増えていることで、ようやく意識し始めた経営者もいますが、それでもアメリカと比較するとITに対する経営者の理解度には雲泥の差がある。

これは昔からそうなのですが、一社だけでビジネスが回るなんてことはありません。業務システムにせよ、セキュリティ対策にせよ、事業活動全体で情報がどうつながっているのかを理解しなければならないし、取引先のシステムを評価する必要もあります。

今使っている情報システムにはどんなリスクがあるのか。サイバーインシデントが起こった場合、事業にどんな影響を及ぼすのか。それらをリスト化し、優先順位をつけて防衛策を講じる。場合によっては予算を投じて強化していく。

トップが専門的な技術まで理解している必要はありませんが、少なくとも起こりうるリスクをシステム部門と共有し、経営者が率先して議論に加わることが前提です。

情報システムがビジネスの根幹になった今、セキュリティは経営における問題ですから。

井上 おっしゃるとおりですね。やはり、しっかり経営層がコミットし、サプライチェーンを含めた事業活動全体を把握することが肝要です。

サイバーインシデントに対し、社内のIT担当者やセキュリティベンダーだけで対策を進めようとしても、なかなかうまくいきません。

なぜなら、システムが停止した際には、単にそれを復旧させることだけにフォーカスすればいいのではなく、ステークホルダーや監督官庁への報告など、より広範な対応が必要になるからです。

そこに抜け漏れがあると、企業の信用は著しく低下します。組織としてインシデント対応のフレームをつくることに加え、書類面の整備やシステムの取り扱いのルールなど、日々の運用の質を高めておかないと、いざというときに致命的なダメージを受けます。

清水 加えて、サイバーリスクは企業だけでなく、経営者が責任を問われることも認識する必要があると思います。

例えば、管理者のパスワードの取り扱いが杜撰で、セキュリティパッチを当てていない状態でサイバー攻撃を受けたとします。

その状態を経営陣が認識したうえで放置していたのであれば、民法に定められた「善管注意義務(善良な管理者の注意義務)」に違反したと判断されうる状況です。

特に、自社のサービスが停止するような被害が出たり、外部に損害を与えたりすれば、セキュリティリスクを認識していないことや、リスクを過小評価して監査や対策を講じていなかったこと自体が経営責任になります。

この場合、企業そのものではなく、経営者や役員などの「個人」が責任を問われることもありうるのです。

もしもシステムが止まったら?

岡田 経営者にとっては怖い時代ですよね。最近では特定の企業を狙い撃ちにし、取引先の会社の名前を使って罠を仕掛けるなど、どんどん手口が巧妙化してきている。特に、会社の規模が大きくなればなるほど標的にされやすくなります。

それなのに、企業はIT人材を雇えない。日本はIT人材の7割程度がベンダーに所属していますし、そのうえDXの流れもあり、基幹系のシステムを理解して扱えるエンジニアがどんどん少なくなっていることを危惧しています。

井上さんや清水さんは、企業に対してどんなサポートを行っているんですか。

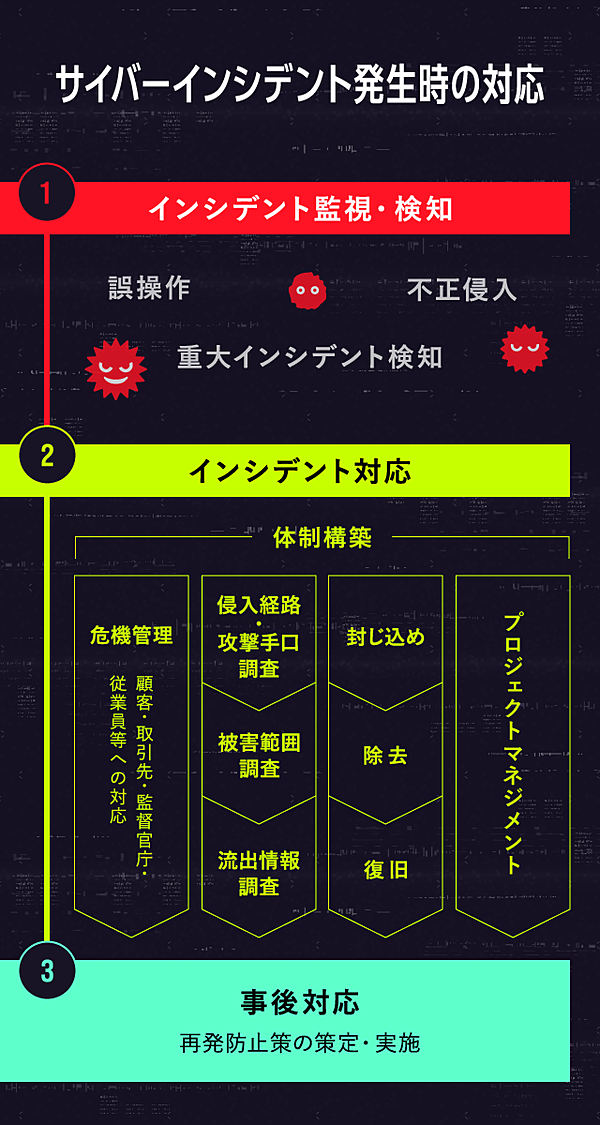

井上 私たちは主に、インシデントが起こった後の立て直しの業務をサポートしています。その際は、被害が生じているシステムに関する知識だけでなく、サイバー攻撃に関する知識と経験が必要になるため、専門的な助言をしています。

具体的な流れを説明すると、まず「封じ込め」です。特に社内ネットワークに侵入されている可能性が高い場合、さらに攻撃を受けないよう暫定的にでも防衛策をとらなければいけません。

被害の発覚時点では、どこから侵入されたのか、どのような手口でセキュリティ対策が突破されたのかわからないことがほとんどです。システム構成と被害状況から、想定される侵入経路と攻撃手口を割り出し矢継ぎ早に対策していく必要があります。

並行して、様々な「調査」を行います。調査はインシデント対応の基盤です。侵入経路と攻撃手口が特定できないと、再侵入を防止するための対策が充分に行えたのか判断できません。

また、被害範囲・内容が特定できないとクレジットカード情報や他社機密情報の流出の可能性があった場合に、対象者に正しい情報を伝えることができず、二次被害の抑止ができません。

さらに、第三者への説明責任を果たすためにも調査は重要です。これらを理解したうえで、計画立案からフォレンジック※と呼ばれる技術的な調査まで幅広く対応しています。

※フォレンジック:インシデントが起こったときに端末やネットワーク内のデータを法的証拠として保全し、分析・抽出を行う作業。

そして最後に、「復旧」です。仮に業務が完全に停止してしまったような場合はシステムを直すだけでなく、顧客・取引先・監督官庁・従業員などのステークホルダーへの対応も必要になります。

清水 難しいのは、いざ攻撃を受けると、これらをほぼ同時に進行しないといけないことです。

いまだに事故が起こったあとで対策すればいいと考える経営者も多いのですが、インシデント対応には時間的制約があり、初動が遅れると被害はどんどん拡大していきます。

例えば、サイバー攻撃によって財務会計や営業支援などの基幹アプリが使えなくなる事例が相次いでいますが、上場企業は金融商品取引法の定めにより、財務報告や監査証明について厳しい責任を負っています。

仮にシステムがダウンして経理業務が行えなくなったとしても、決算は適時適切に行わなければなりません。

決算発表が遅れてしまった場合、市場へのレピュテーションリスクだけでなく、財務局への報告義務が発生し、経営責任にも発展してしまうわけです。

そうした事態に陥らないために、スケジューリングも含めた復旧対応をサポートしていくのが、私たちのもっとも重要な役割です。

岡田 外部の専門家の協力を得るにも、社内でどれだけ情報を棚卸しできているかが大事ですよね。

言ってみれば自社のビジネスや社員一人ひとりのリテラシーや振るまいがリスクにつながっているにもかかわらず、多くの企業ではシステムの仕事はシステム部門というように業務が分断されています。

個人のスマホであれば自分自身がどんなアプリを入れたかを認識しているでしょうが、会社から貸与されるPCは、すべてセッティングされたあとで渡されることも多く、過剰なサービスが、コストだけでなくリスクも高めている。

業務が分断している状況が続くと、いざ調査や復旧に当たろうとしても、企業のなかでシステムと事業プロセスをまたぐ全容を把握している人がいないケースも多いのではないでしょうか。

最悪の場合は自分たちでも対応や準備ができるようにしておかないと、インシデントが発生したからといって、外部のSIerやコンサルタントを「すぐに来て」と呼べるわけではありませんよね。

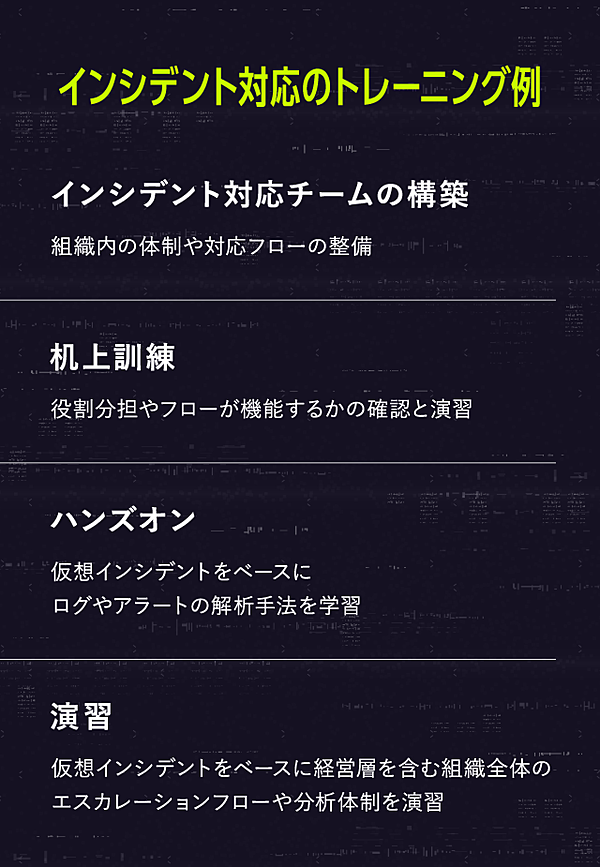

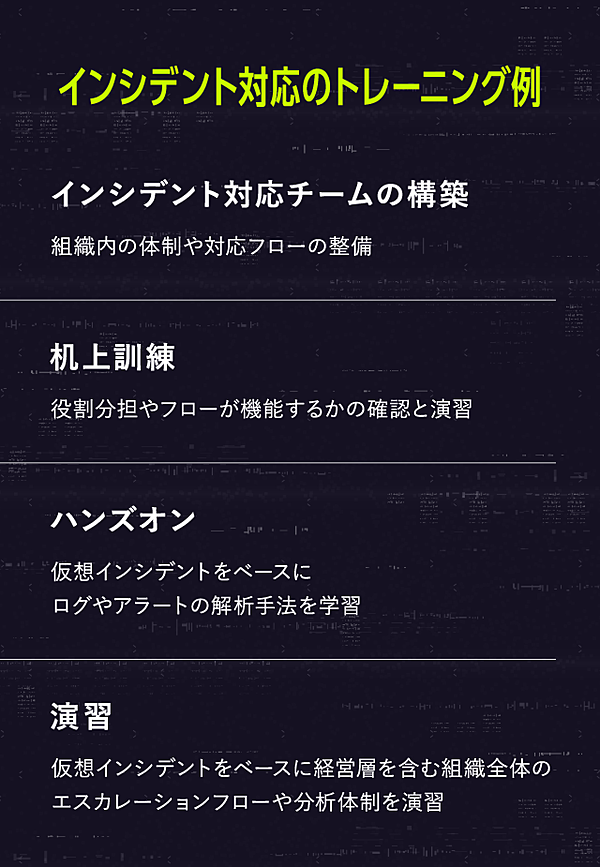

清水 そうですね。そういった背景もあるのか、この1〜2年で「インシデント対応トレーニング」のような全社的な研修を求める企業が増えました。

我々のような外部のサイバーインシデント専門家が入ることで、事業の現場から経営者までを巻き込み、具体的な有事を想定した訓練を行う。

どんなことが起こりうるかをシミュレーションすることで、自社の業務に必要なリスク管理やオペレーションを、経営者や社員にイメージしてもらう機会を設けたいという声が高まっています。

デロイト トーマツ グループが提供するインシデント対応教育・訓練サービスの例。訓練や演習といった実践的なトレーニングに取り組むことで、インシデント対応能力が向上し、事案処理時間の削減につながる。

井上 インシデント対応においては、経営層のジャッジがないと現場が動けないケースも多いのです。

深刻な攻撃を受けたときに、システムを止めるかどうか、身代金を払うか否か。場合によっては被害を最小限で食い止めるために、サービスを停止する、インターネットをすべて切断するといった判断も求められるでしょう。その判断を現場に委ねることは難しいですよね。

清水 だからこそ、いざというときに経営者自身が適切なリスク評価と迅速なジャッジを下せるように日頃から訓練しておくことが重要だと思います。

サイバーインシデント対応は、経営者自身が動かない限りは前に進みません。自社が抱えるリスクを経営者が評価できず、判断を遅らせてしまうことが一番の危険です。

なぜ経営者は「身代金」を払うのか

岡田 以前から気になっていたのですが、企業がランサムウェアに対して身代金を払うことはあるのですか。

清水 そのようなケースもあると思います。アメリカでは数億円規模の身代金を支払った事件も報じられましたよね。表沙汰になっていないだけで、相当数の恐喝が成功しているのではないでしょうか。

なぜ企業が払ってしまうのかというと、それだけシステムを破壊されたときの損害が大きいからです。先ほどお話ししたように、原因の調査から復旧を極めて短期間で行わなければならない。ビジネスが止まると、その時間の分だけ損害額は増えていきます。

破壊されたシステムを復旧させるには膨大な時間と労力、多額のコストがかかります。復旧するまでの間、業務を止めるわけにもいかないから、プロセスを整理して代替する方法を考え、周知し、実行していく。現場の社員にも負荷がかかります。

犯罪者はそれがわかったうえで、「身代金を支払ったほうが安上がりだ」という心理につけ込んでいます。

写真:iStock/AndreyPopov

岡田 とはいえ、一度支払ってしまうと、今度はそのことをネタに恐喝されるリスクも出てきますよね。経営判断として、支払うことのリスクのほうが圧倒的に大きいと思うのですが。

井上 もちろん、そのとおりです。インシデントが発生すると、身代金の支払いだけでなく様々な課題が一気に噴出します。しかし、それらを検討する時間は充分にはありません。身代金の場合、72時間など時限付きで要求されることがあります。

だからこそ、経営者は日頃から有事を想定し、自社の事業におけるリスクや対策を見積もっておく必要があります。そうしておかないと、いざというときに重大な意思決定を誤ってしまう。リスクを過大に見積もってしまうことも、過小に見積もってしまうことも危険なのです。

清水 サイバーインシデント対策を分解し、「リスクマネジメント」「クライシスマネジメント」「インシデントマネジメント」を切り分けて対策を講じている会社は、実際にサイバー攻撃を受けた際もうまく対応していると感じます。

これらは混同されがちですが、リスクを回避するためのマネジメントと、インシデントが発生した後の対応はまったく別のアプローチです。リスクを減らし、危険を回避する事前対策にベストを尽くしつつ、それでも防ぎきれないインシデントがあったときの対策を想定しておかなければならない。

対策を切り分けたうえでそれぞれに管理者を立て、IT部門やリスクマネジメント部門、我々のような外部の専門家をうまく使って対応する。それができる経営者であれば、どんな危機にもうまく対処できると思います。

岡田 やはりプロフェッショナルを連れてきて「あとは任せた」というだけでは、企業経営としては失敗だと思います。

セキュリティも含め、事業やサプライチェーン全体の鳥瞰図のようなものをつくって共有し、社内の意志決定者がアップデートし続けるくらいでないと、なにかを変えようとしても議論ができません。

事業の全体像を理解し、どこに専門家の知見を借りればいいのかを棚卸しすることは、システムや業務をシンプルにして、変化に強いビジネスをつくることにもつながっていくでしょう。

それを経営者に伝えることも、企業の情報システム担当者の役割ですね。

構成:榎並紀行[やじろべえ]

撮影:後藤 渉

デザイン:小谷玖実

編集:宇野浩志