2021/8/31

【ハッカーの心の中】リモートの脆弱性、簡単に見抜かれます。

NewsPicks Brand Design editor

コロナ禍を機に、半強制的に始まったリモートワーク。なかにはスピードを優先し、セキュリティ対策が不十分なまま、実施に踏み切った例も少なくない。

企業のこんな状況を、悪意あるハッカー(クラッカー)はどう見ているのか。彼らにとって、ネットワークの脆弱性を探すのは、どれほど容易いことなのか。

大手セキュリティ企業から独立し、さまざまな企業のセキュリティ顧問や、経済産業省情報セキュリティ対策専門官などを兼任する川口設計の川口洋氏と、シスコシステムズのテクニカルアーキテクト/エバンジェリストを務める木村滋氏の対談から、リモートワーク時代におけるセキュリティ対策の新常識を読み解く。

コロナ禍の“例外”はもう通用しない

──コロナ禍を機に、多くの企業が一斉にリモート環境を整えました。一方で、セキュリティ対策を疎かにしたまま、リモートワークを始めてしまったケースもあったのではないでしょうか。

川口 ええ、おっしゃる通りです。ですが大前提として、情報漏えいのためのセキュリティ対策よりも、事業継続のための施策が優先されるべきだと、私は考えています。当たり前ですが、そもそも事業が継続できなければ、セキュリティ対策は意味をなしませんから。

最初の緊急事態宣言が出された2020年春頃はまさに、どの企業も何よりも事業継続を第一に考えなければいけない状況でした。多くの企業が売上を立てることができず、来月には会社が潰れるという危機に直面していたからです。

木村 もともとリモートワークは、本来なら2020年夏に開催されるはずだった東京オリンピック・パラリンピック開催期間中の交通混雑緩和のために、大手企業を中心に導入の準備が進められていました。

ところがコロナ禍により、トライアルの期間を経ることがないまま、本格的にリモートワークを始めざるを得なくなった。いわば「強制的なDX」が起こったわけです。

だから現場のシステム担当者は、セキュリティ対策がなされていない社内のパソコンをかき集めてでも、とにかく至急の対応を迫られることになりました。

──セキュリティが万全でないことはわかりつつ、目の前の状況に対応しなければいけないジレンマに直面したと。

川口 ただ勘違いしていただきたくないのは、それはあくまで暫定的かつ例外的な対応だということ。

ですが現実には、最初の緊急事態宣言からすでに1年以上経過している今も、例外措置を続けている企業も少なくありません。こんな状況は、クラッカーにとって、かなりの好都合なのです。

また、社会の空気も変わってきています。仮にセキュリティ上の問題が発生したとして、昨年の夏頃であれば、世間や監督官庁も「この状況では仕方ないよね」と許してくれたかもしれない。

でも今、同じ問題が起こったら、「こんなに時間があったのに何もしていなかったのか」と非難の的になってしまう。こういった世の中の空気の変化に、経営者やセキュリティ担当者は気づかなければいけません。

「守り方」の常識が一変した

──そもそもリモートワークが広まると、セキュリティのリスクは高まるのでしょうか。

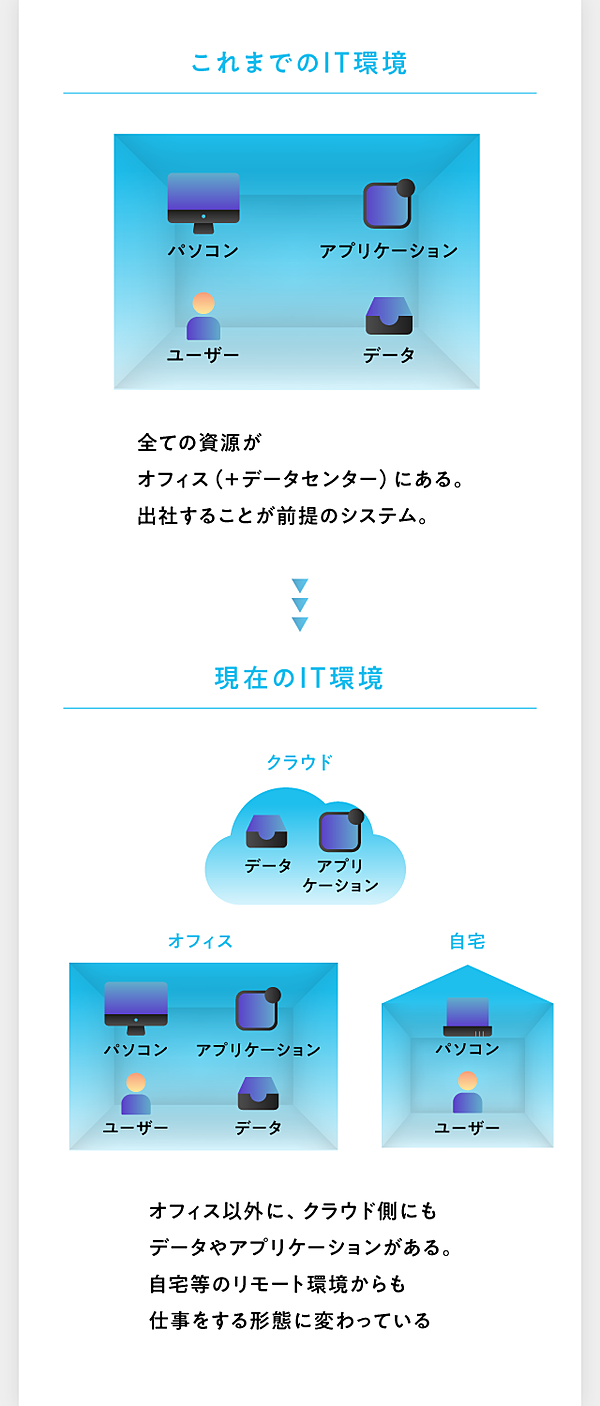

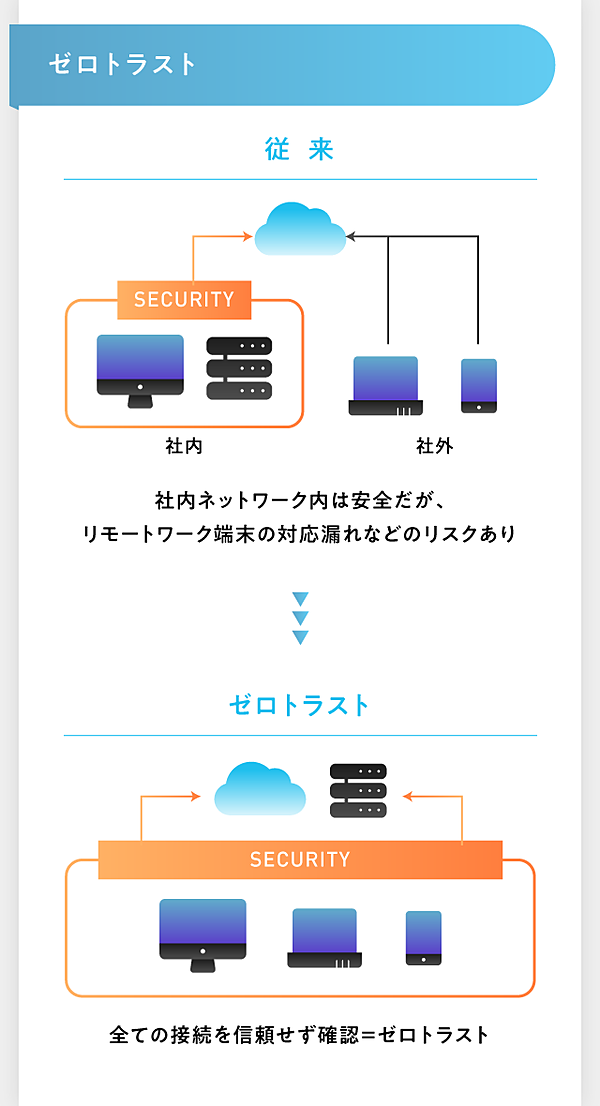

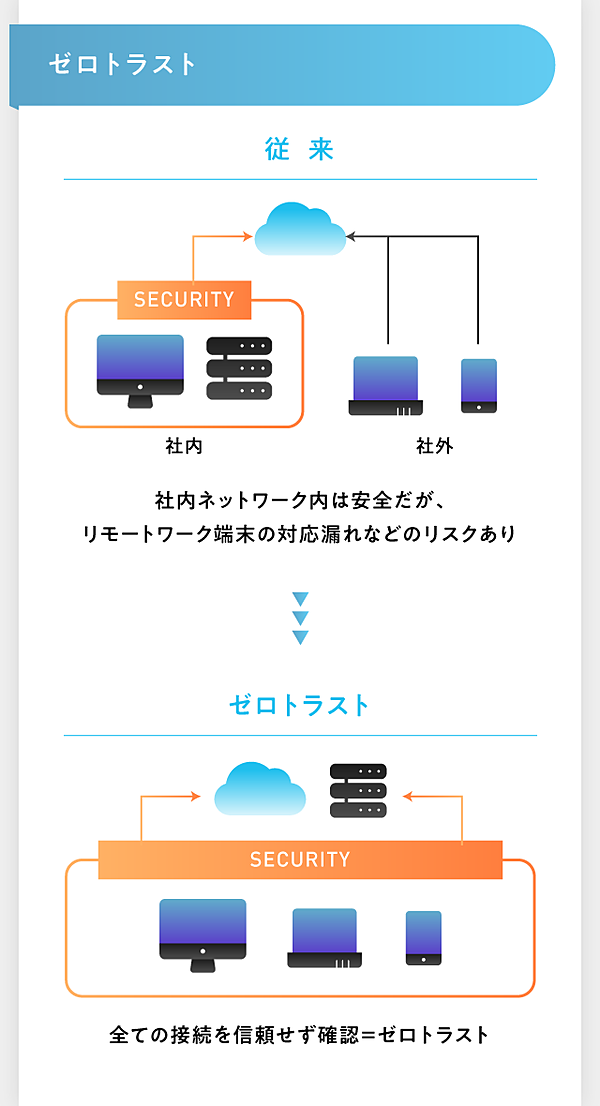

川口 リスクが高まるというよりも、リモートワークが広まることで、システムの「守り方」の常識が一変する、という表現が正しいかもしれません。

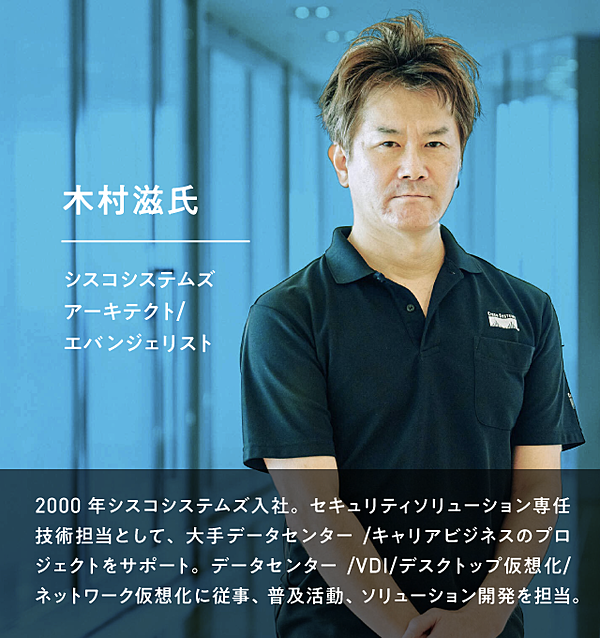

従来はパソコンやデータ、アプリケーション、それを使うユーザーも含めて、すべての資源はオフィス内のサーバールーム、もしくはデータセンターにありました。

ところがリモートワークが始まると、オフィス以外のクラウドにもデータやアプリケーションがあり、働く人が自宅やカフェなどのオフィス以外の場所にもいる環境に変わりました。

つまり、ネットワークインフラも働く人も両方、オンプレミス(自社所有型システム)とクラウドのハイブリッドになったのです。

これをセキュリティの観点でたとえると、今まではオフィスを高い壁で囲って、悪い人が社内に入るのを防げればよかった。ところが現在は、会社の外にも大事な資源があるので、これまでの方法では外側にあるものを守れない。そんな抜本的な変化が起こっているのです。

「自分たちは狙われない」は大間違い

──セキュリティ対策をきちんと施さないままリモートワークを始めると、具体的にどんなリスクにさらされるのですか。

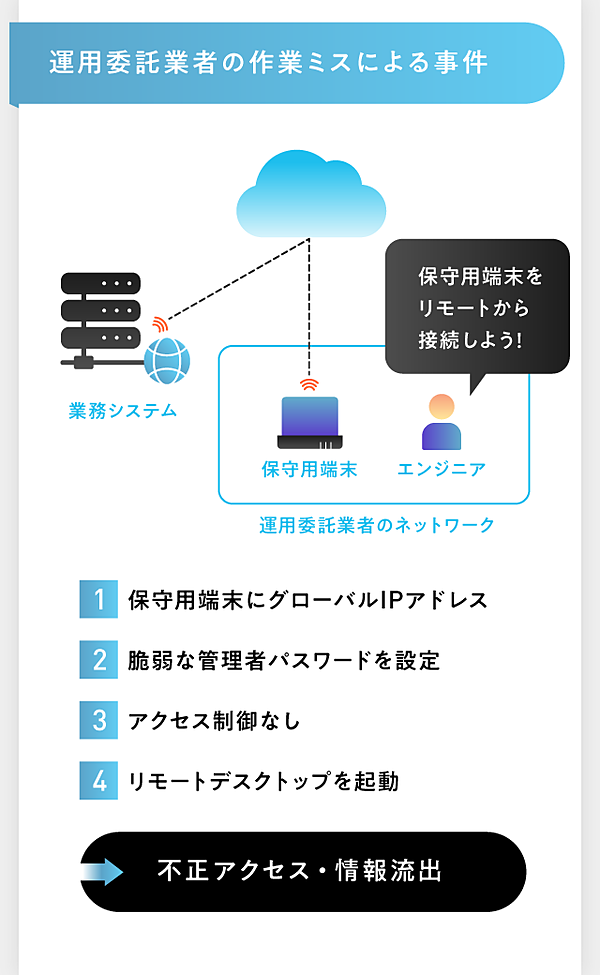

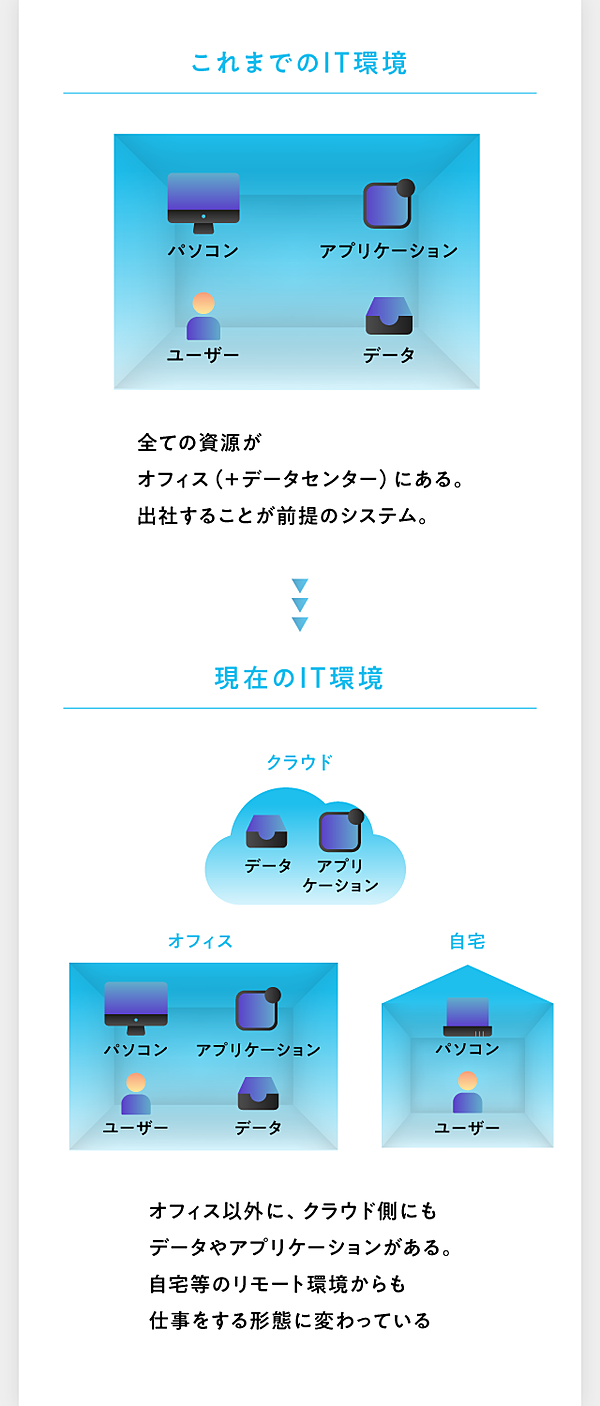

川口 典型的な事例を紹介しましょう。ある企業では、業務システムの保守運用を外部の事業者に委託していました。

事業者は保守用端末を持参し、顧客企業に出向いて作業する契約でしたが、コロナ禍で担当者がリモートワークになったため、自宅から保守用端末に接続しようと考えました。

そして、オフィスの外から社内ネットワークにアクセスできるよう、新たにリモート接続の設定をしたのですが、それが脆弱なものだった。

アクセス制御もなく、自由に外からつながる環境を提供してしまったのです。その結果、不正アクセスにより社内情報が流出する事態になりました。

──こういった脆弱性を、クラッカーはどのように見抜くのでしょうか?

川口 もちろん国の主要施設を意図的に狙うなどのケースもありますが、多くのクラッカーは、常に世界中のネットワークに潜む脆弱性を、順番に探し回っているんです。

電話番号の数字を1つずつ変えていけば、誰かの電話につながるのと同じです。

「自分たちの企業は規模が小さいから、狙われる標的にはならないだろう」と考える人がいますが、これは大きな間違いです。攻撃対象がどんな組織や個人かなど、気にしないクラッカーはいくらでもいます。

さらに、パスワードのあらゆるパターンを自動的にチェックできるプログラムだって、世界中に公開されています。

自分の手を動かさなくても、パソコンが勝手に動いて、「ここに脆弱なパスワードが設定されていますよ」とお知らせしてくれる。クラッカーは、そのように日々の“業務”をこなしているわけです。

パスワードは「流出する」

木村 川口さんが紹介した事例は、脆弱なパスワードを設定することの危険性を示したものですが、実際に情報漏えいの81%が、搾取されたクレデンシャルとそれに伴う侵害端末によるという調査結果があります(Verizon Data Breach Investigations Report)。

要するに、不正アクセスによる情報流出の多くは、すでに抜き取られたIDやパスワードが原因となって、発生しているということです。

多様なサービスに同じパスワードを使い回している人も多いと思いますが、どれか1つパスワードを盗まれれば、関連するアカウント情報もすべて抜き取られてしまいます。

IDやパスワードだけで大事なものを守ろうとするのは、もはや現実的ではないんです。

川口 パスワードがいかに簡単に流出するかを示す、象徴的な事例があります。私のクライアント企業で、「標的型メール訓練」を行ったときのことです。

社員に対し「あなたのメールボックスがロックされています。至急ログインして解除してください」とダミーのメールを送り、「解除はこちら」と誘導リンクを掲載したところ、全体の2割がリンクを開きました。

これだけなら許容範囲かもしれませんが、リンクを開いた後にログイン用のIDとパスワードの入力を求められると、なんとリンクを開いた人の8割がアカウント情報を入力したのです。

木村 皆さんは「自分はそんな手に引っかからない」と思うかもしれませんね。

でも会社の人事部を装って、「あなたの今年度の有給休暇は5日残っています。間違いがないか確認してください」というメールが届いたら、どうでしょうか? 「新しい勤怠管理システムがオンボードした」と、疑うことなく開いてしまう人も多いはずです。

──確かに、つい開いてしまいそうです……。この結果を見れば、IDとパスワードは、“流出するもの”と捉えた方が良いのかもしれません。

川口 はい、その前提で対策をすることが重要だと思います。

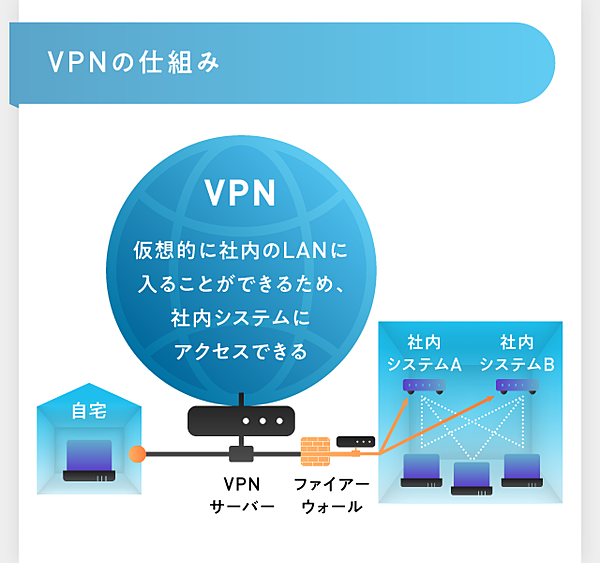

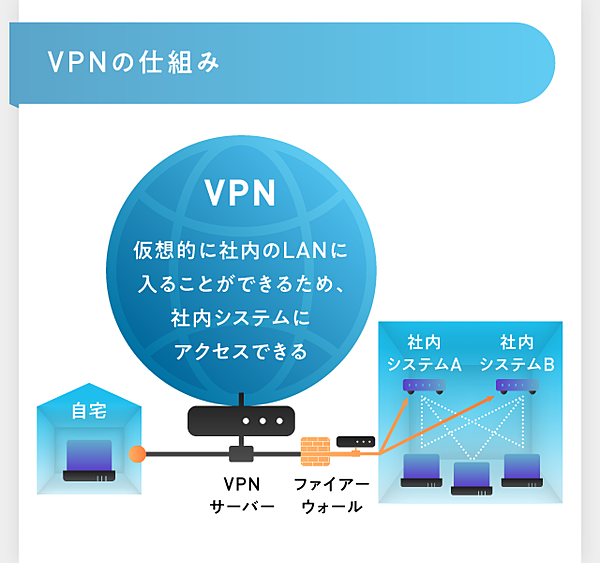

またリモートワークの影響で起きたもう1つの典型的な事例が、VPN(Virtual Private Network)の脆弱性から侵入されるパターンです。

例えば昨年実際に起こったケースでは、会社として急遽リモートワークをしなければいけなくなったものの、全社員をつなげるほどのVPN機器がなかった。

そこで、保守対応の期限が切れた古いVPN機器を持ち出してリモートワーク環境を構築したのですが、そのVPN機器のソフトウェアがアップデートされていなかったことによる脆弱性を突かれ、個人情報が漏えいする結果になってしまいました。

木村 さらに厄介なのが、入り口を破られてしまえば、クラッカーがその中で好き勝手に動き回っていても、気づけないということなんです。

VPNの本質は、ネットワークに安全に接続することなので、一度穴を開けられれば、クラッカーにとってVPN内は“理想の環境”なんです。

川口 しかも今は、社内のデータがクラウドにも保存されているし、社員が自宅で使うパソコンとも連携している。VPN経由か否かに限らず、外から守るための壁を一度突破されたら、あらゆる端末やデータ、アプリケーションがすべて乗っ取られてしまう危険性があります。

すべての接続は脅威になり得る

──それほどの危険にさらされているならば、企業はどのようにシステムや情報を守ればいいのでしょうか。

木村 キーワードは「ゼロトラスト」、つまり「信頼がないものと仮定し、常に確認すること」を前提にセキュリティ対策を講じることです。

すべての接続は脅威になり得ると考え、内部だけでなく外部も含めたすべてのトラフィックを、包括的かつ継続的に監視する必要があります。

── ゼロトラストは、具体的にどのように実現できるのでしょうか。

木村 先ほど申し上げたように、攻撃者がいったんネットワーク内部に入ってしまうと、従来のセキュリティ構造ではなかなか気づくことができません。

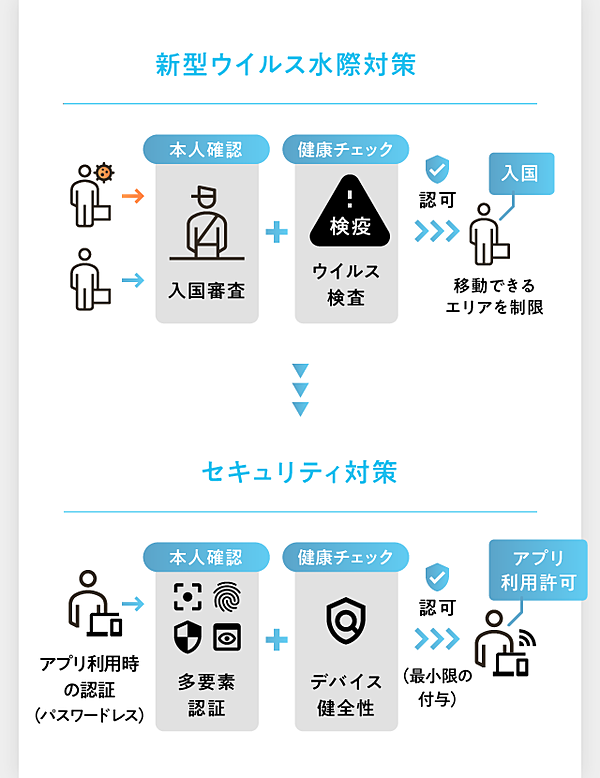

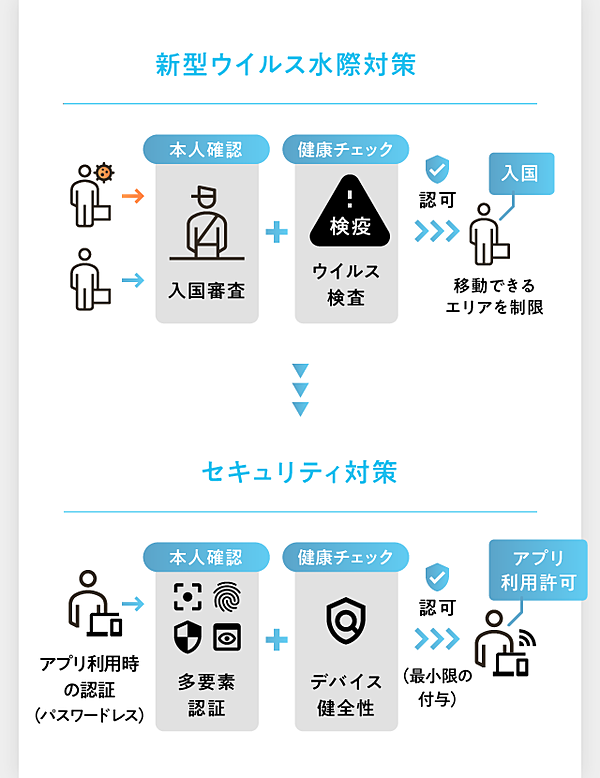

よって、すでに内部にいる者も信頼できないことを前提とし、データやアプリケーションへのアクセスがあるたびに、多要素認証などの技術を使って問題がないかチェックする必要があります。

ゼロトラストの概念を実現するには、「限定的な必要最小特権を提供する」という作業を延々と繰り返す必要があるのです。

川口 今のお話をコロナ対策にたとえると、従来のセキュリティ対策はいわば空港検疫でした。国外から入ってくる人をPCR検査して、陽性だったら国内には入れない。それで感染拡大の脅威を防ぐことができました。

ところが実際は、PCR検査をした時点では陰性でも、国内に入ってから発症・感染する人もいる。もしその人が国内を好き勝手に動き回ったら、日本全体に感染が広まってしまいます。

そこで対策として、入国した人が移動できるエリアを制限することで、万が一感染した人が国内に入ってきたとしても、他の人たちへの影響を最小限に防げます。これが東京オリンピック・パラリンピック開催時に、施されたウイルス対策でした。

── 現実世界のウイルス感染対策と同じだと考えればいいのですね。

川口 ただし現実の感染対策は、やれることに限界があります。本当なら入国者にはもっと頻繁にPCR検査を受けてもらいたいし、もっと言えば一人一人の行動を追跡したい。でもそれには人手も足りないし、手間がかかりすぎます。

でもITの世界なら、それが可能です。チェックポイントや回数を増やすことで、怪しいトラフィックを徹底的に追跡することができる。

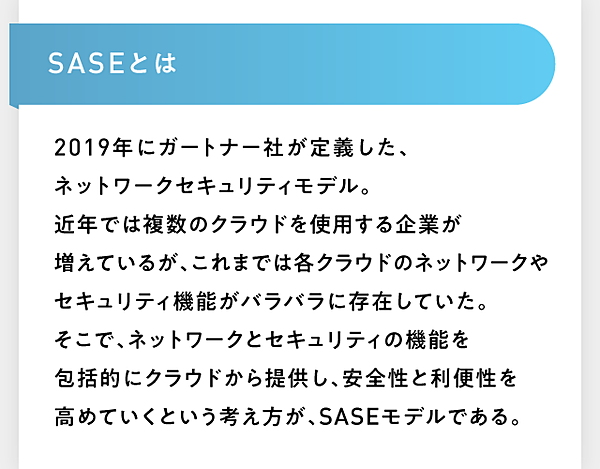

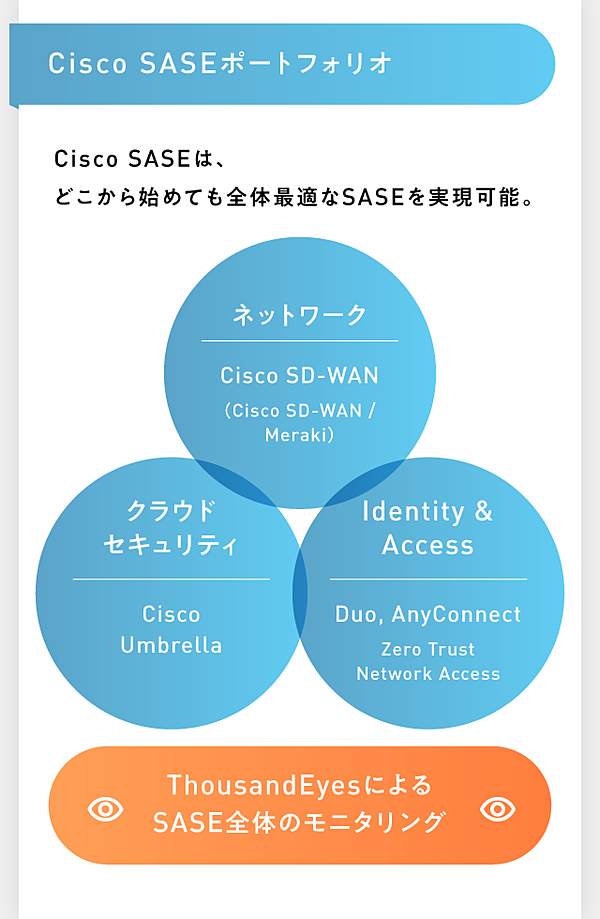

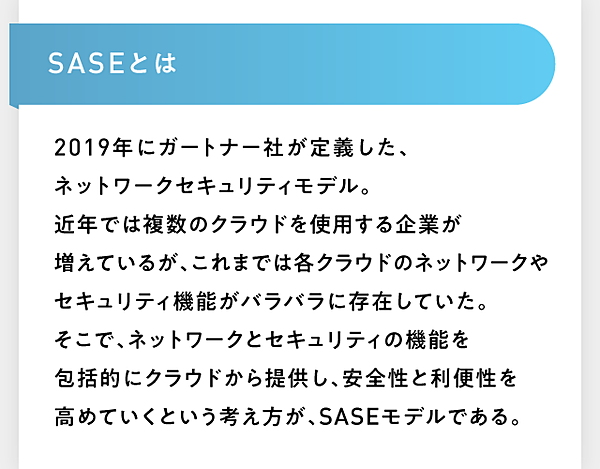

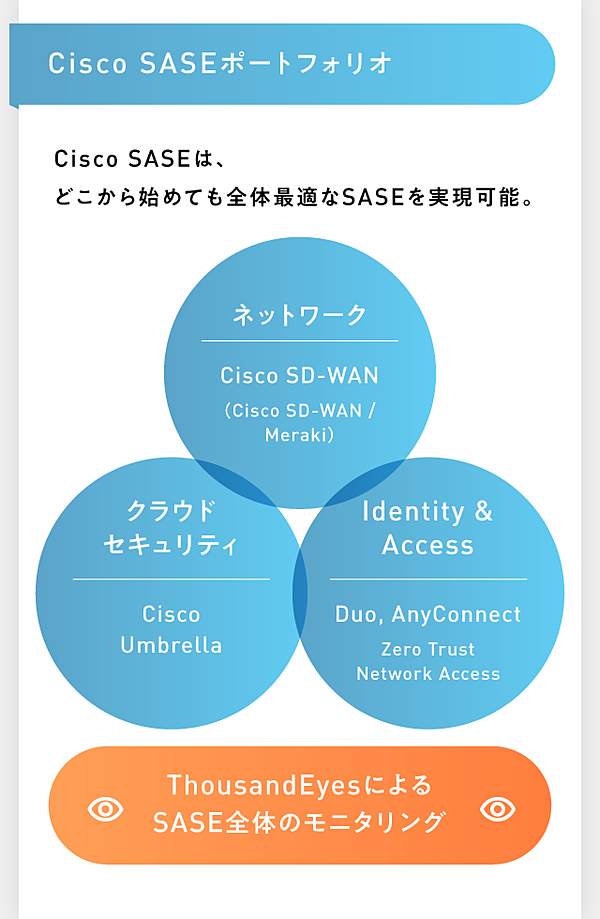

シスコシステムズが提供するSASE(セキュア アクセス サービス エッジ)ソリューションは、まさにそれを単一のベンダーで実現できるソリューションなのだと認識しています。

木村 ありがとうございます。

おっしゃるように、多くの場合、ゼロトラストは複数社のソリューションを併用しないと実現が難しいのですが、それを1社のみで賄えるのは、多様なソリューションを提供しているシスコの強みです。

また「Cisco Talos」と呼ばれる、脅威インテリジェンス組織を有しているのも特長です。民間企業としては世界最大規模で、現在は400人を超える脅威リサーチの専門家が所属し、毎日150万件のマルウェアを監視して、6000億件のメールをスキャンし、197億件の脅威をブロックしています。

川口 オンプレミスもクラウドも統合して、包括的なセキュリティ対策を単一のベンダーで実現できる。こういったソリューションが存在しているのは、ありがたいですね。

今経営層に求められているのは、自社のセキュリティの現状を客観的に把握して、何を優先すべきか判断すること。こういった判断は、経営を担う人しか決められないからです。この判断をトップが誰かに丸投げすると、無駄にお金を使うか、何もやらないかの二択になってしまいます。

「自分の会社にどんな問題が発生したらまずいのか」「どこまでならリスクを許容できるのか」を経営層が考え、優先順位を決めて戦略的に投資する。それが、限られた予算の中で、最大限のセキュリティ対策を行うための鍵だと思います。

執筆:塚田有香

撮影:大橋友樹

デザイン:田中貴美恵

編集:金井明日香