2021/7/28

国家とマフィアが共犯。「サイバー戦争」からビジネスを守るには?

日本HP | NewsPicks Brand Design

5G通信機器を巡る米中の対立、米国のパイプラインを停止させたロシアのハッカー集団、日本でも大企業だけでなく自治体や政府機関への無差別サイバー攻撃による被害が相次いでいる。こうしたインシデントの背景には、今後20年続くと言われるサイバー空間を舞台にした「冷戦」があった。

コロナ禍によるリモート対応でビジネスとプライベートの境界があいまいになりセキュリティリスクが高まる今、身代金目的の犯罪集団とも連動する国家間のサイバー戦争について、多摩大学ルール形成戦略研究所の西尾素己氏に聞く。

コロナ禍によるリモート対応でビジネスとプライベートの境界があいまいになりセキュリティリスクが高まる今、身代金目的の犯罪集団とも連動する国家間のサイバー戦争について、多摩大学ルール形成戦略研究所の西尾素己氏に聞く。

無差別サイバーテロを、国家が黙認する理由

── 西尾さんはかねてよりサイバーセキュリティは国家間の安全保障問題だとおっしゃっています。

そうです。ビジネスのサプライチェーンはグローバルでつながり、国防にかかわるような機密情報や企業が持つ先端技術の情報がネットワーク上に置かれています。

コロナ禍によって多くの企業がSaaSを利用したリモートワークに舵を切りましたが、外部サービスを利用するには情報漏洩リスクがつきものです。セキュリティの脆弱性は、国家間の諜報活動や、敵対国の経済・社会インフラにダメージを与えることを目的としたサイバー攻撃の標的になるリスクを抱えています。

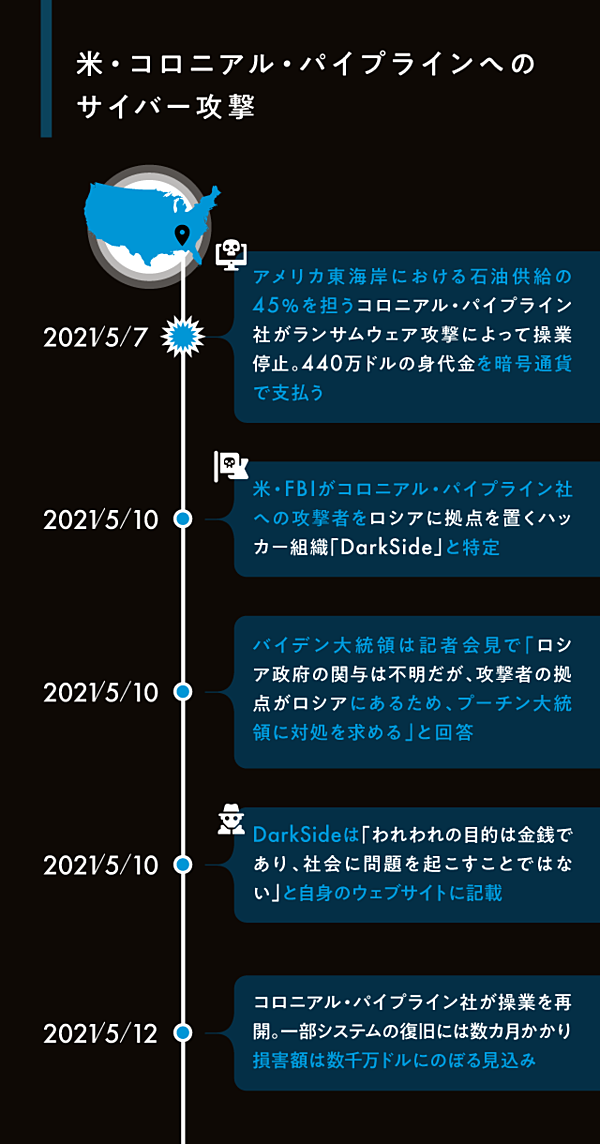

── この5月にはアメリカの石油パイプラインがロシアからのサイバー攻撃を受けて操業停止し、440万ドル相当の身代金を奪われましたよね。

事件当初の報道ではランサムウェアを撒いたハッカー集団「DarkSide」の裏にロシア政府がいると報じられましたが、実態はまったく違います。

DarkSideは2010年代前半に活動したハッカー集団「AnglerEK」の元メンバーを含む新興組織で、完全にビジネスとしてサイバー犯罪を行っています。もしもロシア政府が本気でパイプラインを止めたければ、ロシア連邦保安庁お抱えのサイバー部隊を使うでしょう。

── 新興のギャング集団がパイプラインのようなインフラを止められるんですか?

彼らはパイプラインを標的にしたわけではなく、セキュリティが甘いVPNサーバーのリストに片っ端から攻撃を仕掛けただけなんです。当該のVPNは一度流出したパスワードを変更せずに使用し続けていたため、簡単にアクセスできた。

そうやってVPNが落ちると、その下にぶら下がっている端末に一斉にランサムウェアが撒かれ、自動的にファイルを暗号化します。つまり、ロックされたファイルがアップロードされるまで、攻撃者自身にもそのVPNがどこかの企業のものなのか、パイプラインなのか、あるいは核融合施設のものなのかがわからなかった可能性すらある。

ロシアのハッカー集団がアメリカのパイプラインを攻撃したということでハリウッド映画のように報じられましたが、ある程度知識のある専門家が見ると、お粗末な話なんですよ。

── 金銭目的の無差別攻撃が、たまたま国家規模の障害を引き起こしただけだった、と。

そういうことです。ただし、その後のロシア政府の対応は、新しいネーションバック(国家によるサイバー攻撃)の形を示唆しているようにも感じます。

というのも、かつて各国政府がマフィアやギャングを利用して表立ってはできない暗殺などを行ったように、近年では国家が自前のサイバー攻撃体制を強化するだけでなく、犯罪集団との連携を強めているように見えるからです。

── DarkSideの攻撃は身代金目的で、政府との連携はなかったんですよね?

ええ。攻撃の指示が出されたわけではありません。でも、ロシア政府はDarkSideの犯罪行為を黙認しました。

今回の攻撃に使われたランサムウェアは、ロシア語を使うシステムを回避しています。つまり、自国のシステムを攻撃すれば取り締まられるけれど、敵対国を狙う仕様であれば黙認されると推測したのでしょう。

実際のところ、活動拠点がある国の捜査機関が本気で調べれば、ある程度まではハッカーの足取りをつかめます。最近ではウクライナの著名なランサムウェアギャングである「Cl0p」に対して、ウクライナ当局と韓国当局が連携して主要メンバーを逮捕したこともありました。

過去の経緯から、DarkSideの構成員とつながりの深い関係者がロシア連邦保安庁のサイバー部隊に吸収されたこともわかっていますから、ロシア政府がその気になれば簡単に摘発できるのです。

写真:iStock / gorodenkoff

── サイバー犯罪組織を泳がせて、ロシア政府にはどんな得があるんですか。

国家がサイバー攻撃者を育成するのは、極めてハードルが高いことです。技術面もさることながら、金銭的なモチベーションを与えるとしても、せいぜい年間数億円を用意するのが限界でしょう。しかし、あえてサイバー犯罪者を野放しにすることで、巨額の報酬のために1日の大半を攻撃技術の向上に充てて、自発的に人材が育ってくれるのです。

それに、実態としての協力関係がなくても、いざとなったらこれだけの攻撃を行うケイパビリティがあると他国に向けて示威できます。かつ、相手国のインフラの脆弱性を国際社会に知らしめることもできますよね。

こういった他国への攻撃は政府の立場ではできませんが、犯罪組織が勝手にやってくれて、ロシア政府はその力を政治的なデモンストレーションとして使うことに成功しました。非常にうまい立ち回りをしたと言えるでしょう。

アメリカ政府もそれがわかっているから、牽制するために、ランサムウェアによるサイバー犯罪に対して「(軍事的対応を含む)“あらゆる選択肢”を検討する」と声明を出したんです。

サイバー戦争がビジネスを分断する

── 考えると空恐ろしいですね。無差別攻撃に引っかかったのが核融合施設だったらどうなったことか。

アメリカはこうしたリスクを認識し、ITインフラのセキュリティを安全保障の観点から厳格に管理しようとしています。

トランプ政権下での5G通信機器を巡る中国製品排除が象徴的でしたが、その発端は2010年にオバマ政権が出した大統領令です。

それまで、アメリカにおける情報区分は政府が所有している「クラシファイド(機密情報)」か「それ以外」しかありませんでした。

でも、時代は変化して民間企業やR&Dに従事する研究者も国家機密に匹敵するような情報を日々の業務で扱うようになった。そのようなCUI(Controlled Unclassified Information=機密情報以外の重要情報)を厳格なセキュリティ基準で保護することにしたのです。

実際、F35戦闘機の設計図面情報は、何の規制もかけられずに日本を含めた世界各国のサプライヤーが保持していました。そこからどんどん情報を抜かれて、中国がほぼ同じスペックの戦闘機をつくったという屈辱的な事件もあったんですよ。

── この11年の間にオバマ、トランプ、バイデンと3度政権が替わっています。そのことによる影響はないんですか。

CUI保護政策のもとになったオバマの大統領令は、超党派で成立しています。つまり、誰が政権を取ろうが、「じゃあやめます」とはならない。対中関係は少しずつすり合わせが進むかもしれませんが、いくつかの条件が設定されるとしても摩擦がなくなるようなものではありません。

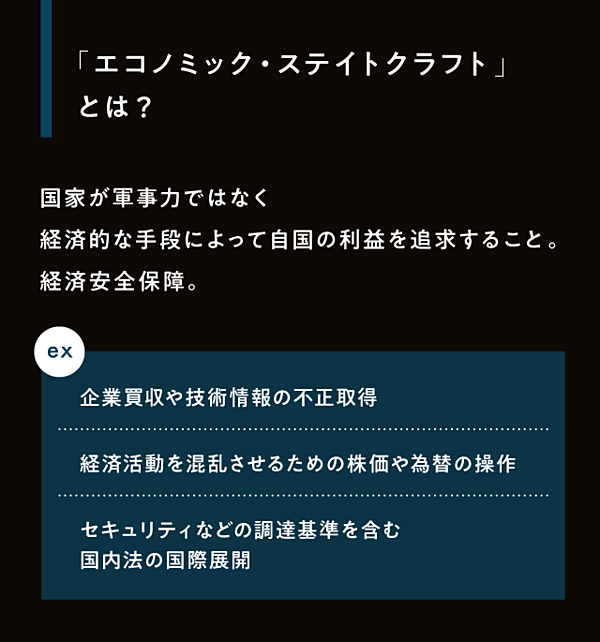

これが、今後20年は続くと言われるエコノミック・ステイトクラフトの応酬による「米中経済冷戦」の実態です。

すでに個人情報や特許技術などの情報区分によって、また、取引先の国によっても準拠しなければならないセキュリティ基準が異なります。DarkSideのランサムウェアはロシアのシステムへの攻撃を回避すると話しましたが、国や言語圏、経済圏によってサイバー空間は分断されているのです。

企業がSaaSを使うにしても、利用するサービスのサーバーがどの国に置かれているのか、プライバシー保護やサイバーセキュリティにどれだけ対策を講じているのかが重要になり、標準をクリアしないと、“政治的に”ビジネスから締め出されるリスクを抱えています。

── 米中の間にいる日本の立ち位置はどうなるでしょうか。

それが問題ですよね。少なくともヨーロッパは5GにおけるHUAWEI製品排除に慎重だったように、アメリカの言い分が一概に世界で信用されるわけでもありません。

日本を含め、アメリカと中国の双方をクライアントとしてビジネスをしてきた国々は、大きな負担を強いられます。米中の板挟みになりながら、両方のマーケットを取るか、片方に注力するかという究極の経営判断を迫られるからです。

これは、各国のテクノロジーの行く末を左右する選択になります。

── 科学技術の道筋も分かれていくということですか。

そう。わかりやすいのが、顔認証技術のR&Dです。欧米では、大手テクノロジー企業が相次いで顔認証技術の開発から撤退を表明しています。

これはデータプライバシーや人権などの問題に起因していて、その議論の波は日本にも押し寄せています。

一方で、中国では街中に監視カメラを設置し、大量の個人データをリアルタイムで分析しています。現在の先端テクノロジーの研究・開発にはデータが欠かせませんから、ビッグデータを扱える中国が有利であることは間違いありません。

米国を中心とするファイブアイズ(※)参加国と日本の6カ国が持っている個人データの総量を3だとすると、中国が一国で持つデータ量は10あると言われています。

※アメリカ・イギリス・カナダ・オーストラリア・ニュージーランドの5カ国による諜報設備や機密情報を共有する枠組み。

※アメリカ・イギリス・カナダ・オーストラリア・ニュージーランドの5カ国による諜報設備や機密情報を共有する枠組み。

── 米中の経済圏が分断されるとして、中国が孤立しているわけでもないんですよね。

おっしゃるとおり、グローバルで見ると国家の多くは社会主義国で、思想的にはむしろ中国寄りです。それに、中国は長い時間をかけて一帯一路と呼ばれるエリア──ヨーロッパから中東、アフリカの国々に投資して、インフラや通信設備を敷設してきました。

それらの多くはいわゆる発展途上国で、これまでは産業規模やマーケット規模が小さかった。しかし、これから10年後、20年後を考えると、かなりの勢いで成長していきます。

しかも、社会主義で統率を取りやすいとなると、はたして中国が孤立しているのか、われわれ民主主義国が孤立しているのか。後者であると捉える人も多くいます。

プライバシーとデータの経済バランス

── 難しいですね。プライバシーや人権は必要だし、AIなどのテクノロジーが仕事や生活の利便性を高めてくれるならそうしてほしい。いいところ取りはできないものでしょうか。

難しいんですよ。とくにデータが源泉となるような領域は、分断がかなり進む。欧米では個人データの取り扱いがますます難しくなるので、下手をすると5年後のデータビジネスには、一世代分くらいの差が開いてしまうかもしれません。

そのなかで日本が国としてバランスを取っていくには、日本独自のセキュリティ基準をつくる必要があります。

私が所属する多摩大学ルール形成戦略研究所では、6年間一貫してアメリカのNIST基準の啓蒙に努めてきました。今の日本のセキュリティ基準ではアメリカの標準をクリアできず、グローバルビジネスから締め出されてしまうからです。

── この2、3年でセキュリティの重要性やNISTなどの国際基準が語られることも増えた気がします。

そうですね。ただ、今日お話ししたような国際情勢を踏まえると、産業を揺るがすようなサイバーセキュリティ上の有事が起こった際に「米国のNISTに準拠する」だけだと心許ない。NISTにせよ、中国インターネット安全法にせよ、シンガポールのサイバーセキュリティ法にせよ、自国の論理であっさりと書き換えられるものだからです。

日本では、2020年になって国家安全保障会議(NSC)に経済班が立ち上げられ、ようやく経済安全保障をオフィシャルに取り扱えるようになりました。これは日本の政策の大きな転換点であり、さまざまなルールが形成され始めています。

── 国の政策が産業や経済に影響を及ぼすことはわかりましたが、企業や個人にできることはありますか。

企業の経営者や事業責任者が、経済安全保障に対する理解を深めること。これに尽きます。

エコノミック・ステイトクラフトを発動されると、その国にかかわる調達から外されたり、製品が禁止リストに載ったりする危険があります。このようなリスクを抱えながら事業を経営することは、サステイナブルとは言えません。

セキュリティに万全はありませんが、必要な対策を講じていなければ善管注意義務を怠ったとして株主から訴えられることもあります。現にアメリカではそういった訴訟が頻繁に起こっています。

自分が株を持っている企業がサイバー攻撃にあって株価が暴落したとして、加害者に損害賠償を請求できないなら、被害者に請求するんです。

── サイバー攻撃の被害にあったのに株主からも責められるんですか。踏んだり蹴ったりですね……。

そうならないためにも、必要な対策を講じていたと言えるだけのセキュリティ基準を満たしておく必要があります。セキュリティ・ガバナンスは、企業や経営者の身を守る投資であり保険でもあるんです。

サイバー攻撃の手口は日進月歩で進化していますが、われわれ専門家から見ても、高度な攻撃の侵入元のほとんどは、PCやスマホなどのエンドポイントです。

逆にいえば、基本中の基本であるエンドポイントセキュリティとアクセス制御さえ押さえれば、かなりの攻撃を防ぐことができます。

サイバー攻撃を行う犯罪者はパイプラインや国家機密だけを狙っているのではなく、開いているドアを平等に攻撃し、脆弱なところから侵入しようとしている。このネットワーク上に、リスクのない人はいないのです。

編集・執筆 宇野浩志

撮影 小島マサヒロ

デザイン 田中貴美恵

撮影 小島マサヒロ

デザイン 田中貴美恵

「ゼロトラスト」の時代 by HP WOLF SECURITY

日本HP | NewsPicks Brand Design